S/MIME vs PGP:企业邮箱加密方案对比分析

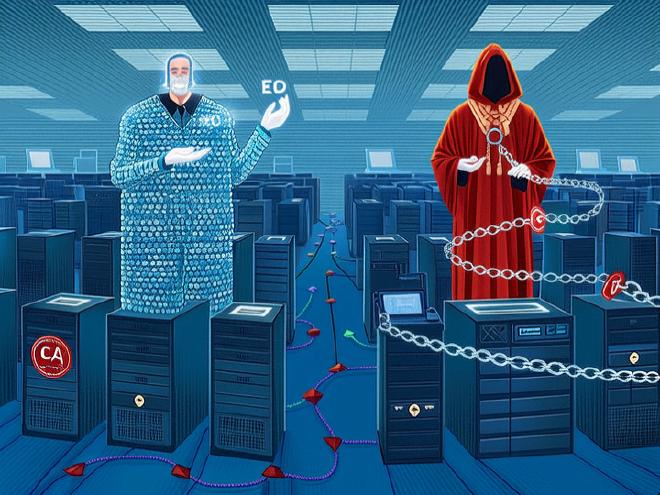

在当今高度数字化的商业环境中,电子邮件仍是企业沟通的核心工具。然而,随着网络攻击、数据泄露和钓鱼邮件事件频发,保障邮件通信的安全性已成为企业信息安全战略中的重中之重。为此,S/MIME 和 PGP 作为两大主流的端到端邮件加密技术,被广泛用于实现邮件加密与数字签名。

但面对 S/MIME 与 PGP 两种截然不同的加密体系,企业该如何选择?本文将从架构原理、部署复杂度、密钥管理、兼容性、可扩展性等多个维度进行深入对比,帮助企业明确最适合自身需求的安全方案。

一、S/MIME 与 PGP 的基本原理 #

1. S/MIME(Secure/Multipurpose Internet Mail Extensions) #

- 基于 PKI 体系:S/MIME 依赖于公钥基础设施(PKI),使用由受信任的证书颁发机构(CA)签发的数字证书。

- 集成于主流客户端:原生支持 Outlook、Apple Mail、Thunderbird 等主流邮件客户端。

- 功能全面:支持加密、数字签名、身份验证和防篡改。

- 证书绑定身份:每个用户需持有包含其电子邮件地址的 X.509 数字证书。

✅ 典型应用场景:大型企业、金融机构、政府机构等对合规性和身份认证要求高的组织。

2. PGP(Pretty Good Privacy)及其开源版本 GPG(GnuPG) #

- 基于“Web of Trust”模型:不依赖中心化 CA,用户之间通过相互签名建立信任链。

- 灵活性高:可在命令行、插件或第三方工具(如 Gpg4win、Mailvelope)中使用。

- 端到端加密能力强:即使邮件服务器被攻破,内容也无法被解密。

- 跨平台支持好:尤其适合技术团队或开发者社区。

⚠️ 常见于科技公司、自由职业者或注重隐私保护的小型团队。

二、核心维度对比:S/MIME vs PGP #

| 对比维度 | S/MIME | PGP/GPG |

|---|---|---|

| 信任模型 | 中心化 PKI(依赖 CA) | 分布式 Web of Trust(用户间互信) |

| 部署难度 | 中等(需 CA 集成、证书分发) | 高(需手动配置密钥、信任关系) |

| 客户端支持 | 原生集成,Outlook/Apple Mail 开箱即用 | 多数需插件或外部工具(如 Thunderbird + Enigmail) |

| 密钥管理 | 集中式管理,便于企业 IT 控制 | 分散式管理,用户自主控制 |

| 可扩展性 | 易于大规模部署,适合万人级企业 | 扩展困难,维护成本随人数增加而上升 |

| 合规性支持 | 符合 GDPR、HIPAA、SOX 等法规要求 | 合规证明较弱,审计追踪难 |

| 用户体验 | 几乎无感知,自动完成加解密 | 操作复杂,非技术人员易出错 |

| 恢复机制 | 支持企业密钥归档与恢复 | 无中央恢复机制,私钥丢失即永久失效 |

三、企业环境下的关键考量因素 #

1. 密钥管理:集中控制 vs 用户自治 #

企业在选择加密方案时,密钥管理能力是决定成败的关键。

-

S/MIME 的优势在于集中管理:

- IT 部门可通过 AD 或 MDM 工具批量部署证书。

- 支持密钥备份与恢复策略,防止员工离职导致信息锁死。

- 可强制吊销离职员工证书,提升安全性。

-

PGP 的挑战在于去中心化:

- 私钥由用户自行保管,一旦丢失无法恢复。

- 企业难以统一审计或强制更新密钥。

- 不利于满足 SOX 或 HIPAA 要求的“可控访问”原则。

📌 结论:对于重视可审计性、灾备恢复和集中管控的企业,S/MIME 更为合适。

2. 可扩展性与运维成本 #

当企业规模扩大至数百甚至数千人时,加密系统的可维护性至关重要。

-

S/MIME 可通过自动化流程实现规模化部署:

- 与 Active Directory 和证书服务集成。

- 使用 SCEP 或 ACME 协议自动申请和更新证书。

- 第三方服务商(如 DigiCert、GlobalSign)提供企业级证书管理平台。

-

PGP 在大规模场景下运维负担重:

- 缺乏统一的密钥目录服务。

- 新员工需手动交换公钥并建立信任。

- 技术门槛高,培训成本大。

📌 建议:超过 50 人的企业应优先考虑 S/MIME,避免 PGP 带来的管理碎片化。

3. 兼容性与用户体验 #

再强大的安全技术,若影响工作效率也难以落地。

-

S/MIME 优势明显:

- 用户无需额外操作,发送加密邮件仅需勾选“加密”选项。

- 接收方自动解密(前提是已安装证书)。

- 移动设备(iOS/Android)原生支持良好。

-

PGP 存在体验瓶颈:

- 需安装插件或专用客户端。

- 加解密过程常需手动触发。

- Web 邮箱(如 Gmail)需依赖浏览器扩展(如 Mailvelope),稳定性差。

📌 现实情况:多数非技术员工更愿意接受“无感”的 S/MIME,而非学习复杂的 PGP 流程。

4. 安全模型差异:信任谁? #

这是两者最根本的理念分歧。

| 模型类型 | S/MIME | PGP |

|---|---|---|

| 信任基础 | 信任权威 CA | 信任个人或小团体 |

| 身份验证方式 | CA 核实身份后签发证书 | 用户自行声明身份,他人签名确认 |

| 抵抗伪造能力 | 强(CA 违规会受到行业制裁) | 弱(存在假冒公钥风险) |

🔍 举例说明:

若攻击者伪造一个 ceo@company.com 的 PGP 公钥并上传至密钥服务器,接收方可能误以为是真实 CEO 的密钥,从而造成中间人攻击。而 S/MIME 因 CA 必须验证域名所有权,此类风险极低。

四、实际应用建议:如何选择? #

✅ 推荐使用 S/MIME 的企业类型: #

- 大型企业或跨国公司

- 金融、医疗、法律等强监管行业

- 已有 PKI 基础设施或 Microsoft 365/Azure AD 环境

- 追求高可用、易管理、合规审计

✅ 最佳实践:

- 采购企业级代码签名证书或邮件证书(如 Sectigo、DigiCert Business ID)。

- 结合 Azure Information Protection 实现动态加密策略。

- 设置自动证书轮换与吊销机制。

✅ 推荐使用 PGP/GPG 的场景: #

- 技术驱动型初创公司或开发团队

- 跨组织协作且不愿依赖第三方 CA

- 强调隐私保护与去中心化理念

- 通信对象均为技术背景人员

✅ 最佳实践:

- 使用 GnuPG 搭配 Kleopatra 或 Gpg4win 进行密钥管理。

- 建立内部密钥签名聚会(Key Signing Party)增强信任链。

- 定期备份私钥并设置强口令保护。

五、未来趋势:融合与云化 #

尽管 S/MIME 与 PGP 长期并存,但近年来出现了一些新动向:

-

云邮件服务推动自动化加密:

- Microsoft 365 提供 IRM(信息权限管理)+ S/MIME 集成方案。

- Google Workspace 支持客户密钥(Customer Key)和客户端加密。

-

混合模式兴起:

- 一些企业采用 S/MIME 用于内部通信,PGP 用于与特定外部伙伴交互。

- 工具如 ProtonMail Bridge 可桥接 PGP 与传统邮箱。

-

零信任架构下的新挑战:

- 单纯的邮件加密已不够,需结合 DLP、AI 检测、行为分析等多层防护。

结论:没有“最好”,只有“最合适” #

| 方案 | 核心优势 | 主要短板 | 适用场景 |

|---|---|---|---|

| S/MIME | 易部署、强合规、集中管理 | 依赖 CA、成本较高 | 大型企业、合规敏感行业 |

| PGP | 去中心化、灵活、抗审查 | 难管理、用户体验差、无恢复 | 技术团队、小型组织、隐私优先 |

🔹 最终建议:

对于绝大多数追求安全性、可管理性和合规性的企业而言,S/MIME 是更优的选择。它能无缝融入现有 IT 架构,降低运维负担,并满足严格的监管要求。而 PGP 更适合作为补充手段,在特定技术场景下发挥其独特价值。

🔐 行动号召: 立即评估您的企业邮件安全现状——是否已部署数字证书?是否有密钥恢复机制?是否符合行业合规标准?选择正确的加密方案,不仅是技术决策,更是对企业资产与声誉的长期投资。

标签:#加密对比 #安全方案 #S/MIMEvsPGP #企业邮件加密比较 #PKI加密 #密钥管理 #邮件安全标准